Asia Pasific Peringkat Ketiga Wilayah Tertinggi Secara Global yang Jadi Target Ransomware - Group-IB, salah satu pemimpin keamanan siber global, meluncurkan panduan tahunan kedua untuk evolusi ancaman nomor satu “Ransomware Uncovered 2021/2022”. Temuan dari edisi kedua laporan tersebut menunjukkan bahwa kerajaan ransomware mempertahankan kemenangan beruntunnya dengan permintaan tebusan rata-rata tumbuh sebesar 45% hingga mencapai $247.000 atau setara dengan Rp 3,6 milyar pada tahun 2021.

Geng-geng ransomware telah menjadi jauh lebih rakus sejak 2020. Uang tebusan yang memecahkan rekor sebesar $240 juta atau sekitar Rp 3,5 triliun ( $30 juta atau setara dengan Rp 439 milyar pada tahun 2020) diminta oleh Hive dari MediaMarkt. Hive dan pendatang baru lainnya pada tahun 2021 di Big Game Hunting, Grief, dengan cepat mencapai 10 geng teratas dengan jumlah korban yang diposting di situs kebocoran khusus ransomware (DLS).

Antara Q1 2021 dan Q1 2022, APAC menjadi wilayah ketiga yang paling sering menjadi sasaran setelah Amerika Utara dan Eropa berdasarkan analisis data korban yang diposting di ransomware DLS. Data milik 335 perusahaan dari kawasan Asia-Pasifik diunggah ke ransomware DLS dalam periode peninjauan. “Top 10 Countries” di Asia-Pasifik berdasarkan jumlah perusahaan korban yang diposting di DLS adalah sebagai berikut: Australia (68), diikuti oleh India (48), Jepang (32), China (30), Taiwan (22 ), Hong Kong (20), Thailand (19), Indonesia (17), Singapura (17), Malaysia (14).

Baca juga:Industri 4.0: Navigasi Teknologi Dalam Manufaktur

Antara Q1 2021 dan Q1 2022, informasi milik 17 perusahaan Indonesia telah diposting di DLS. Conti dan Avaddon menjadi geng ransomware paling agresif dengan 3 korban dari Indonesia masing-masing diposting di DLS dalam periode peninjauan. Vertikal industri yang paling sering menjadi sasaran di Indonesia adalah Energi (3 perusahaan data diposting di DLS) dan Sektor Keuangan (3 perusahaan korban).

Jalur perakitan ransomware

Laporan baru ini mencatat taktik, teknik, dan prosedur (TTP) terbaru dari pelaku ancaman ransomware yang diamati di semua lokasi geografis oleh tim Group-IB Digital Forensics and Incident Response (DFIR). Selain analisis lebih dari 700 serangan yang diselidiki sebagai bagian dari keterlibatan respons insiden Group-IB sendiri dan aktivitas intelijen ancaman siber pada tahun 2021, laporan tersebut juga memeriksa DLS ransomware.

Serangan ransomware yang dioperasikan manusia telah mempertahankan lanskap ancaman dunia maya global yang dipimpin oleh margin yang solid selama tiga tahun terakhir. Munculnya broker akses awal yang dijelaskan dalam Tren Kejahatan Teknologi Tinggi Grup-IB laporan, dan perluasan program Ransomware-as-a-Service (RaaS), telah menjadi dua kekuatan pendorong utama di balik pertumbuhan operasi ransomware yang berkelanjutan. RaaS memungkinkan penjahat siber berketerampilan rendah untuk bergabung dalam permainan dan pada akhirnya membawa nomor korban.

Berdasarkan analisis lebih dari 700 serangan pada tahun 2021, para ahli DFIR Group-IB memperkirakan bahwa permintaan tebusan rata-rata $247.000 atau setara dengan Rp 3,6 milyar pada tahun 2021, 45% lebih tinggi dari tahun 2020. Ransomware berkembang dengan lebih canggih, yang terlihat jelas dari waktu henti korban, yang meningkat dari 18 hari pada tahun 2020 menjadi 22 hari pada tahun 2021.

Program RaaS mulai menawarkan afiliasi mereka tidak hanya ransomware tetapi juga alat khusus untuk eksfiltrasi data guna menyederhanakan dan merampingkan operasi. Dengan demikian, teknik pemerasan ganda menjadi semakin meluas – data korban yang sensitif dieksfiltrasi sebagai pengungkit untuk mendapatkan uang tebusan yang dibayarkan pada 63% kasus yang dianalisis oleh tim DFIR Grup-IB.

Baca juga:Review Apple Macbook Air M1 2020 A2337: Powerful, Ringkas, dan Baterai Tahan Lama

Lockbit, Conti, dan Pysa ternyata menjadi geng paling agresif dengan masing-masing 670, 640, dan 186 korban yang diunggah di DLS. Dua pendatang baru di tahun 2021, Hive and Grief (rebranding dari DoppelPaymer), dengan cepat mencapai liga Big Game Hunting dari 10 geng teratas, dihitung dari jumlah korban yang diposting di DLS.

Bot tidak seperti yang terlihat

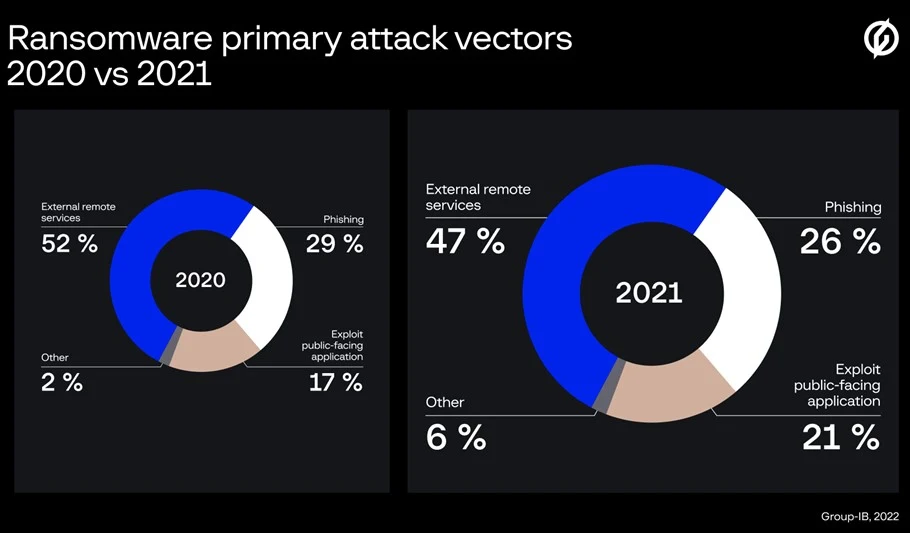

Eksploitasi server RDP yang menghadap publik kembali menjadi cara paling umum untuk mendapatkan pijakan awal di jaringan target pada tahun 2021 – 47% dari semua serangan yang diselidiki oleh pakar DFIR Grup-IB dimulai dengan mengorbankan layanan jarak jauh eksternal.

Email phishing tombak yang membawa malware komoditas tetap berada di peringkat kedua (26%). Malware komoditas yang digunakan pada tahap awal telah menjadi semakin populer di kalangan pelaku ransomware.

Namun, pada tahun 2021 atribusi serangan ransomware menjadi semakin rumit karena banyak bot seperti Emotet, Qakbot, dan IcedID digunakan oleh berbagai pelaku ancaman tidak seperti pada tahun 2020, ketika keluarga malware komoditas tertentu memiliki afiliasi kuat dengan geng ransomware tertentu. Misalnya, tim DFIR Grup-IB mengamati bahwa IcedID digunakan untuk mendapatkan akses awal oleh berbagai afiliasi ransomware, termasuk Egregor, REvil, Conti, XingLocker, RansomExx.

Secara umum, banyak afiliasi ransomware mengandalkan teknik hidup di luar negeri dan alat yang sah selama siklus serangan. Malware komoditas sering digunakan untuk memulai aktivitas pasca-eksploitasi melalui kerangka kerja pemuatan seperti Cobalt Strike (diamati pada 57% serangan).

Baca juga:Review Realme Book Prime: Performa Powerful dalam Bodi Tipis dan Ringan

Namun, beberapa geng ransomware terlihat mencoba pendekatan yang sangat tidak konvensional: afiliasi REvil memanfaatkan kerentanan zero-day untuk menyerang klien Kaseya. BazarLoader, digunakan dalam operasi Ryuk, didistribusikan melalui vishing (phishing suara).

Email phishing berisi informasi tentang "langganan berbayar", yang diduga dapat dibatalkan melalui telepon. Selama panggilan, pelaku ancaman memikat korban ke situs web palsu dan memberikan instruksi untuk mengunduh dan membuka dokumen yang dipersenjatai, yang mengunduh dan menjalankan BazarLoader.

“Mengingat beberapa rebranding yang dipaksakan oleh tindakan penegakan hukum serta penggabungan TTP karena migrasi afiliasi yang konstan dari satu program Ransomware-as-a-Service (RaaS) ke program lainnya, semakin menantang bagi profesional keamanan untuk melacaknya. taktik dan alat yang terus berkembang dari aktor ancaman ransomware,” kata Oleg Skulkin, kepala tim DFIR Grup-IB.

“Untuk membantu keamanan siber perusahaan menavigasi dan mempersiapkan insiden ransomware, kami menguraikan tren utama dan perubahan TTP dan mengubahnya menjadi wawasan yang dapat ditindaklanjuti yang dipetakan dan diatur sesuai dengan matriks MITRE ATT&CK®.”

Laporan “Ransomware Uncovered” edisi 2021/2022 kedua menampilkan matriks MITRE ATT&CK® yang berisi informasi tentang TTP yang paling sering digunakan selama serangan ransomware yang dioperasikan manusia untuk membantu tim keamanan siber perusahaan bersiap menghadapi insiden ransomware. Laporan baru tersedia untuk diunduh melalui situs web Group-IB.

Anda mungkin suka:Review Realme Narzo 50: Stylish dengan Layar Smooth dan Performa Kencang

Posting Komentar